No se convierta en una víctima!

ManageEngine Desktop Central le ayuda a proteger los equipos de WannaCrypt ransomware. Después de la detección de los equipos que son vulnerables, Desktop Central le permite identificar los equipos que faltan parches críticos y luego implementar los parches de inmediato. También puede utilizar la configuración del cortafuegos de escritorio central para bloquear los puertos vulnerables para que pueda prevenir la propagación de WannaCrypt través de su red. WannaCrypt apunta a los equipos que tiene desactualizada la fecha, por lo que tendrá que verificar que todos los parches de seguridad críticos se despliegan en todos los equipos. Desktop Central ya ha publicado los parches de seguridad necesarios que encuentra a continuación. Ahora puede estar seguro de que su red está a salvo de un ataque WannaCrypt ransomware.

¿Qué equipos son el objetivo?

WannaCrypt ransomware es un gusano que se dirige a los equipos que ejecutan sistemas operativos Windows que no están actualizados. Consulte este artículo para más detalles sobre el ransomware y sus efectos.

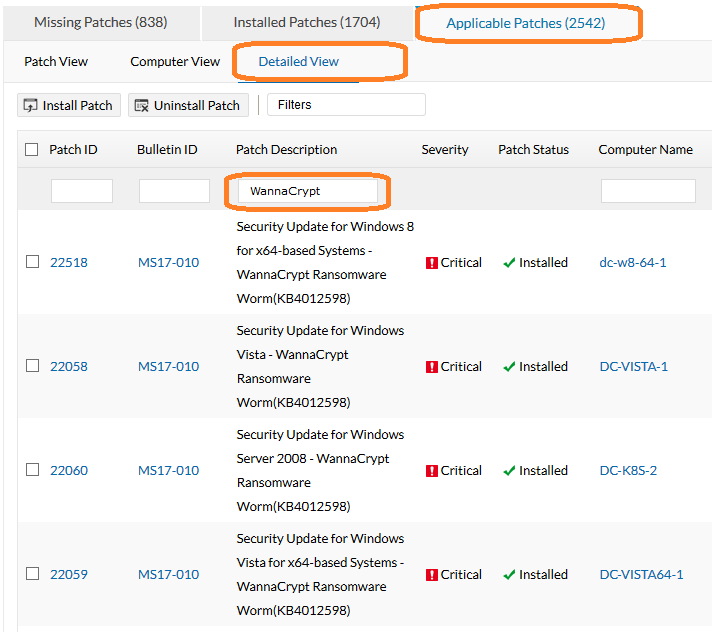

Desktop Central ya ha publicado los siguientes parches de seguridad.

Para equipos que ejecutan Windows XP, Windows Vista, Windows Server 2003, Windows Server 2008 y Windows 8:

| ID Patch 22058 | Actualización de seguridad para Windows Vista (KB4012598) |

| ID Patch 22059 | Actualización de seguridad para Windows Vista para sistemas basados en x64 (KB4012598) |

| ID Patch 22060 | Actualización de seguridad para Windows Server 2008 (KB4012598) |

| ID Patch 22061 | Actualización de seguridad para Windows Server 2008 para sistemas basados en x64 (KB4012598) |

| ID Patch 22513 | Actualización de seguridad para Windows XP SP3 (KB4012598) |

| ID Patch 22516 | Actualización de seguridad para Windows XP SP2 para sistemas basados en x64 (KB4012598) |

| ID Patch 22514 | Actualización de seguridad para Windows Server 2003 (KB4012598) |

| ID Patch 22517 | Actualización de seguridad para Windows Server 2003 para sistemas basados en x64 (KB4012598) |

| ID Patch 22515 | Actualización de seguridad para Windows 8 (KB4012598) |

| ID Patch 22518 | Actualización de seguridad para Windows 8 para sistemas basados en x64 (KB4012598) |

| ID Patch 22062 | De marzo de 2017 de Seguridad Sólo actualización de Calidad para Windows 7 (KB4012212) |

| ID Patch 22063 | De marzo de 2017 de Seguridad Sólo actualización de Calidad para Windows 7 para sistemas basados en x64 (KB4012212) |

| ID Patch 22064 | De marzo de 2017 de Seguridad Sólo actualización de Calidad para Windows Server 2008 R2 para sistemas basados en x64 (KB4012212) |

| ID Patch 22044 | De marzo de 2017 Mensual de Seguridad de Calidad paquete acumulativo para Windows 7 (KB4012215) |

| ID Patch 22045 | De marzo de 2017 Mensual de Seguridad de Calidad paquete acumulativo para Windows 7 para sistemas basados en x64 (KB4012215) |

| ID Patch 22046 | De marzo de 2017 Mensual de Seguridad de Calidad paquete acumulativo para Windows Server 2008 R2 para sistemas basados en x64 (KB4012215) |

| ID Patch 22070 | De marzo de 2017 de Seguridad Sólo actualización de Calidad para Windows Server 2012 (KB4012214) |

| ID Patch 22150 | De marzo de 2017 Mensual de Seguridad de Calidad paquete acumulativo para Windows Server 2012 (KB4012217) |

| ID Patch 22065 | De marzo de 2017 de Seguridad Sólo actualización de Calidad para Windows 8.1 (KB4012213) |

| ID Patch 22066 | De marzo de 2017 de Seguridad Sólo actualización de Calidad para Windows 8.1 para sistemas basados en x64 (KB4012213) |

| ID Patch 22067 | De marzo de 2017 de Seguridad Sólo actualización de Calidad para Windows Server 2012 R2 (KB4012213) |

| ID Patch 22047 | De marzo de 2017 Mensual de Seguridad de Calidad acumulativo de 8.1 para Windows (KB4012216) |

| ID Patch 22148 | De marzo de 2017 Mensual de Seguridad de Calidad paquete acumulativo para Windows 8.1 para sistemas basados en x64 (KB4012216) |

| ID Patch 22149 | De marzo de 2017 Mensual de Seguridad de Calidad paquete acumulativo para Windows Server 2012 R2 (KB4012216) |

| ID Patch 22509 | 2017-05 actualización acumulativa para Windows Server 2016 para sistemas basados en x64 (KB4019472) | KB4013429> KB4015438> KB4016635> KB4015217> KB4019472 |

| ID Patch 22507 | 2017-05 actualización acumulativa para Windows 10 versión 1607 para sistemas basados en x86 (KB4019472) | KB4013429> KB4015438> KB4016635> KB4015217> KB4019472 |

| ID Patch 22508 | 2017-05 actualización acumulativa para Windows 10 versión 1607 para sistemas basados en x64 (KB4019472) | KB4013429> KB4015438> KB4016635> KB4015217> KB4019472 |

| ID Patch 22345 | Actualización acumulativa para Windows 10 versión 1511 (KB4019473) | KB4013198> KB4016636> KB4015219> KB4019473 |

| ID Patch 22346 | Actualización acumulativa para Windows 10 versión 1511 para sistemas basados en x64 (KB4019473) | KB4013198> KB4016636> KB4015219> KB4019473 |

| ID Patch 22340 | Actualización acumulativa para Windows 10 (KB4015221) | KB4012606> KB4016637> KB4015221 |

| ID Patch 22341 | Actualización acumulativa para Windows 10 para sistemas basados en x64 (KB4015221) | KB4012606> KB4016637> KB4015221 |

¿Cómo se protege la red de WannaCrypt usando Desktop Central?

Puede proteger su red contra WannaCrypt siguiendo los pasos:

- Desplegar los parches críticos en los equipos respectivos

- Desactivar protocolo SMBv1

La implementación de los parches críticos para los equipos

- Asegúrese de que la base de datos de la vulnerabilidad Patch está actualizada. Para actualizar, haga clic en Gestión de Patch >> Actualizar ahora en la parte inferior izquierda

- Después de la sincronización de la base de datos, escanear las computadoras manejadas. Para escanear haga clic en Patch Mgmt >> Scan Systems >> All Scan.

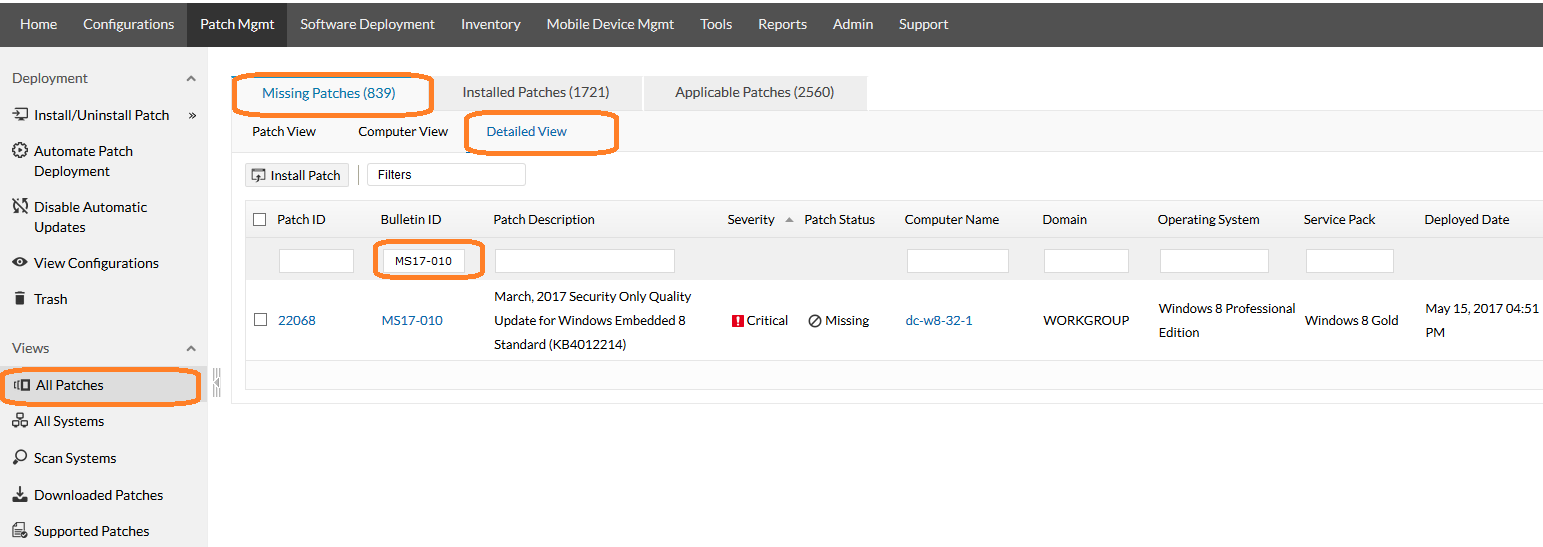

- Puede detectar si estos parches faltan siguiendo estos pasos: Haga clic Patch Gestión de Parches >> Elige Missing >> Busca en el KB, mediante número (4012598) >> Puede identificar los equipos que faltan los parches críticos.

- Puede implementar los parches faltantes críticos con los siguientes pasos: Haga clic Patch Gestión de Parches >> Elige Missing >> Busca en el KB, mediante número (4012598) >> Puede identificar los ordenadores, donde los parches críticos no han sido instalados y desplegar de forma inmediata.

Desactivar protocolo SMBv1

- Para equipos que ejecutan Windows Vista y versiones posteriores

- Para equipos que ejecutan Windows XP

Para equipos que ejecutan Windows Vista y versiones posteriores

Desactivar protocolo SMBv1 en máquinas con Windows vista y superiores usando Desktop Central siguiendo los pasos:

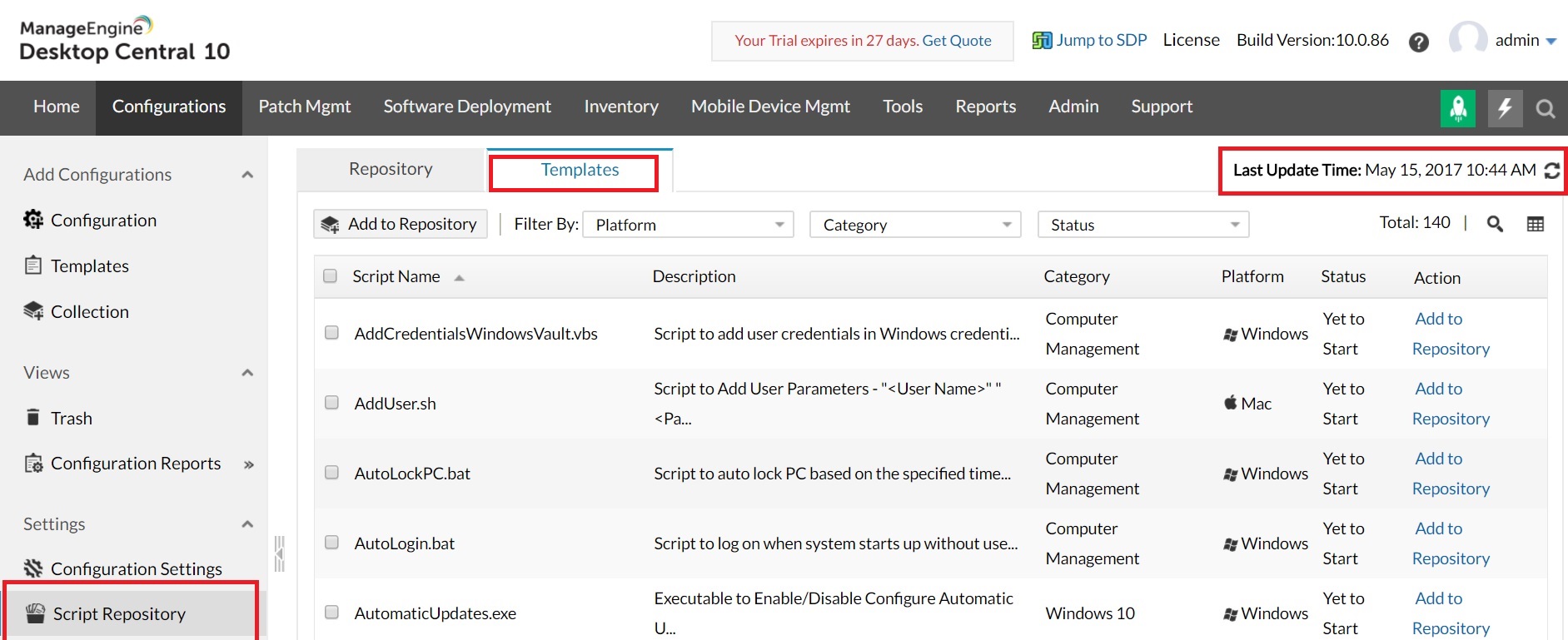

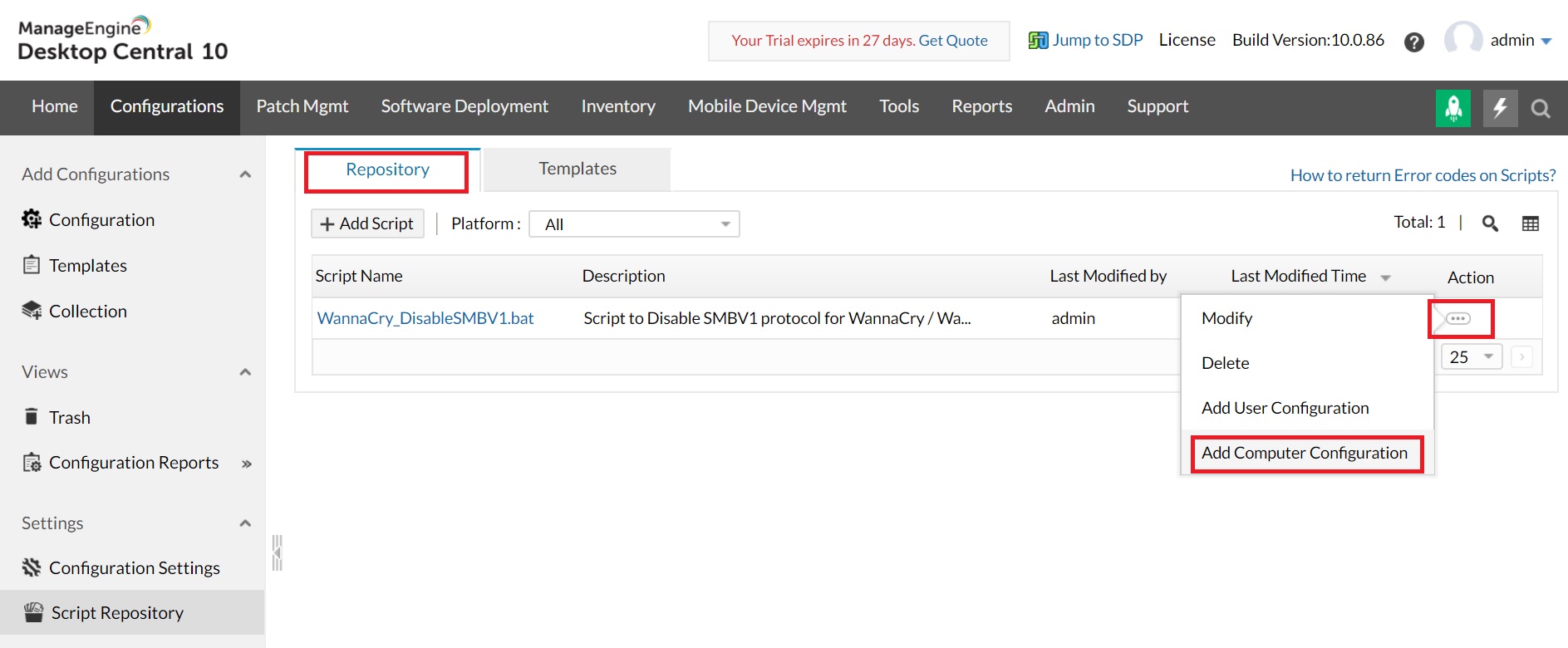

- Sincroniza tu Plantillas de script . Para sincronizar haga clic en Configuraciones >> Guión Repositorio >> Plantillas >> botón de sincronización .

- Añadir el guión » WannaCry_DisableSMBV1.bat «, en el repositorio. Desde el repositorio, implementar este script como la configuración del equipo a los equipos de destino deseados.

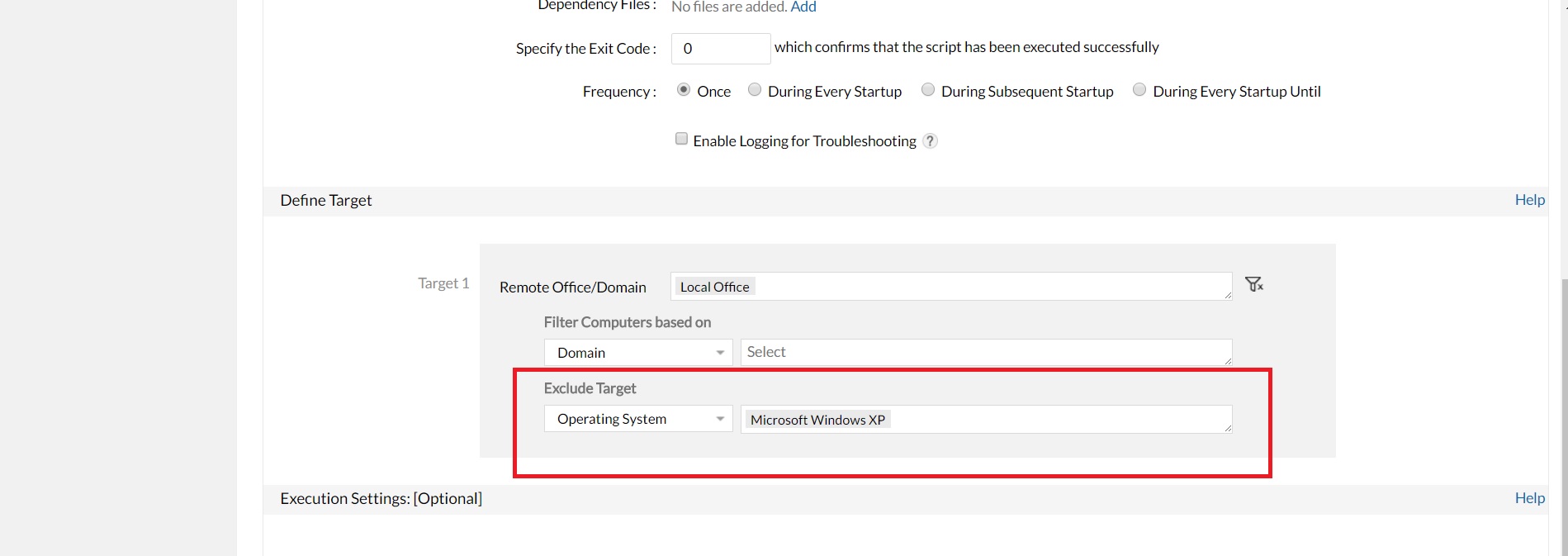

- Asegúrese de que se excluya sistema operativo Windows XP en el objetivo.

Para equipos que ejecutan Windows XP

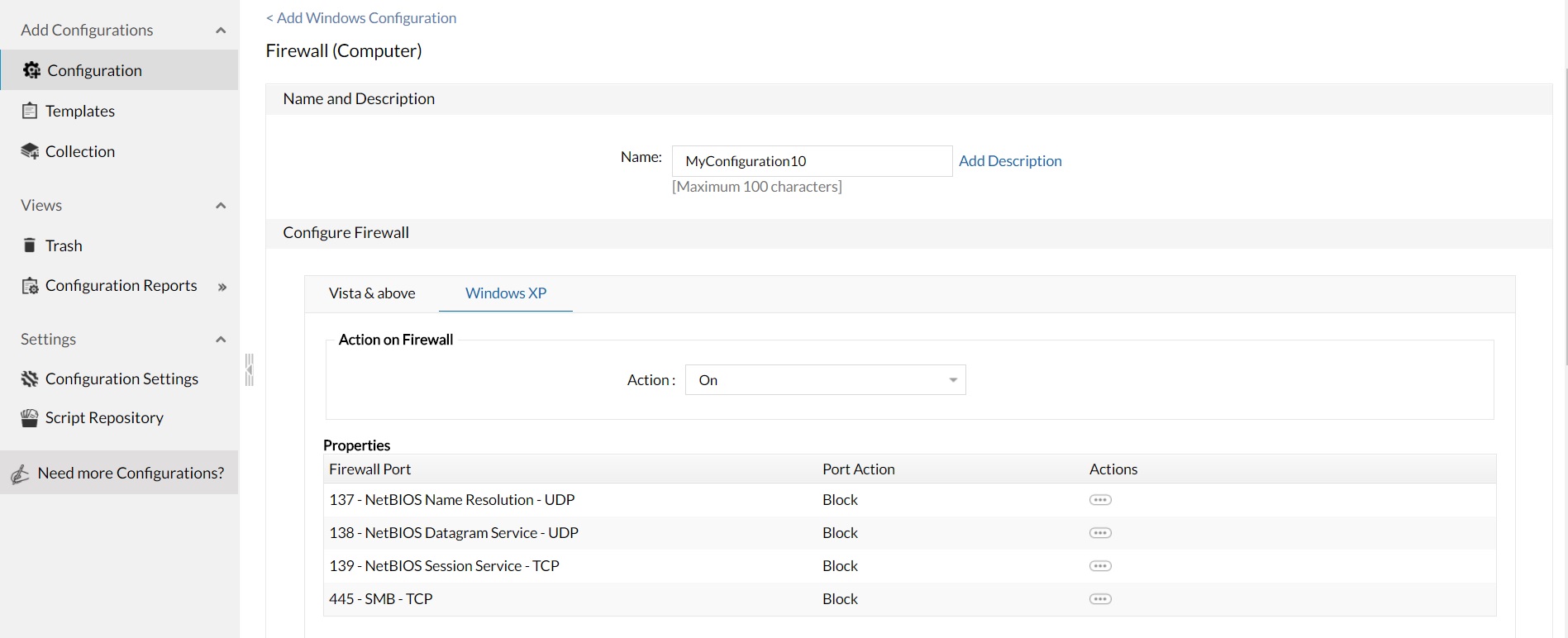

Desactivar SMB puerto vulnerables utilizando las configuraciones de cortafuegos. Puede crear una configuración de cortafuegos y bloquear los siguientes puertos vulnerables

- TCP 139

- TCP 445

- UDP 137

- UDP 138

Estos puertos pueden ser bloqueados mediante la configuración del cortafuegos, como se explica a continuación:

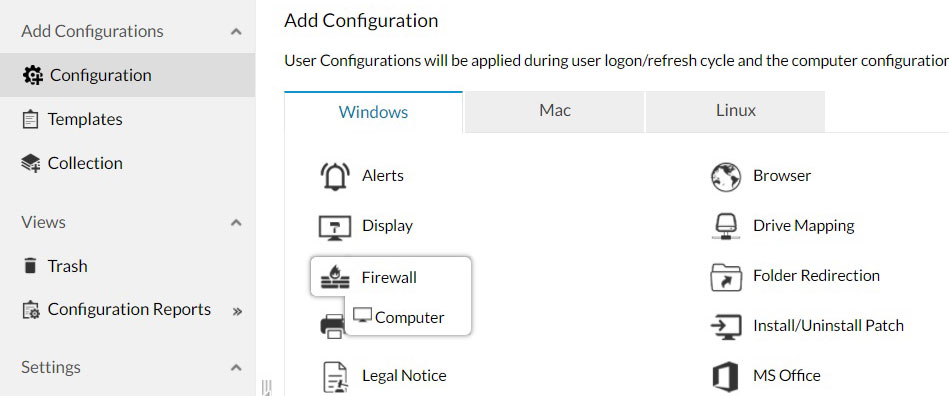

- Abra Configuración del cortafuegos

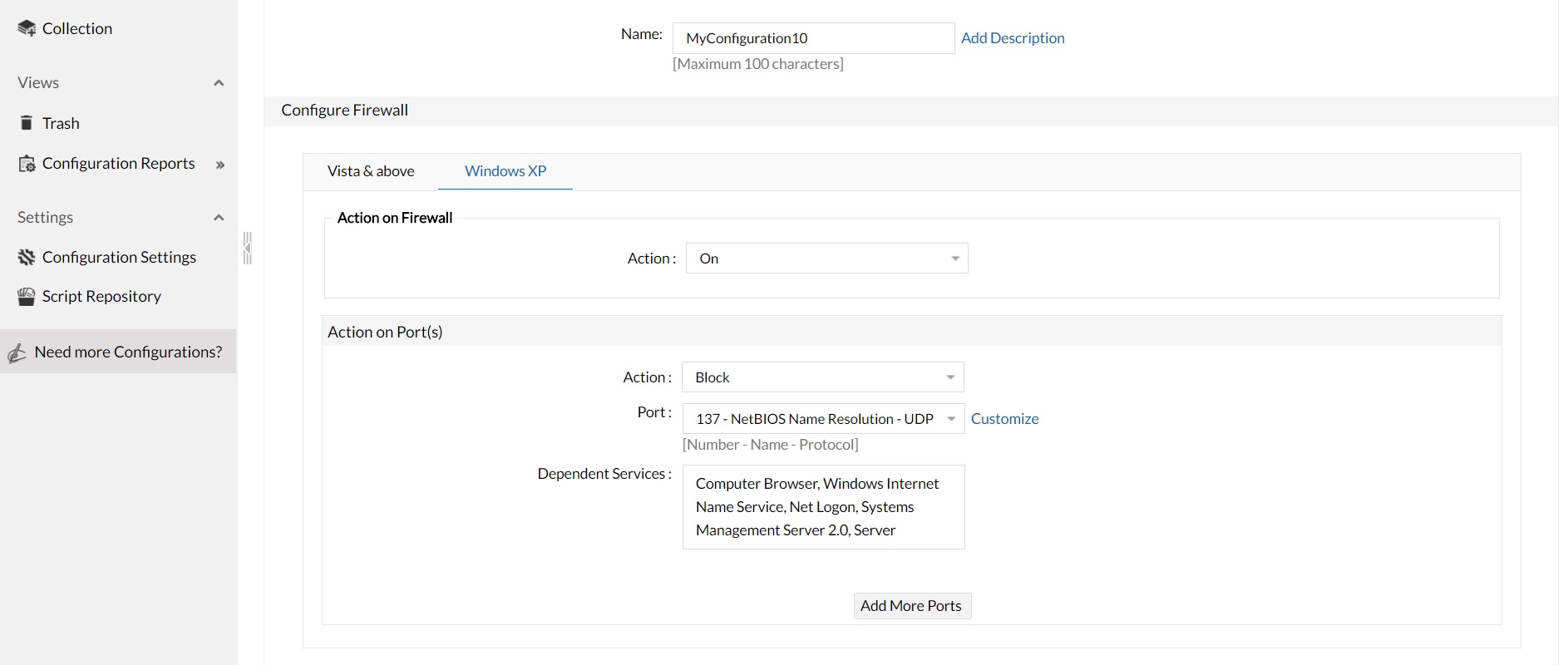

- En Windows XP, seleccione ON en la acción de Firewall y seleccione Bloquear bajo la acción de Puertos . Seleccione el puerto 137 , que necesita ser bloqueado. Bloquear los otros puertos haciendo clic en Añadir más puertos .

- Asegúrese de que ha agregado todos los puertos vulnerables como se indica en la pantalla de abajo y desplegar esta configuración a máquinas con Windows XP.

Ahora puede estar seguro de que su red está a salvo de un ataque rescatador WannaCrypt.

No tienen Desktop Central? Pruebe nuestra edición gratuita y gestionar 25 computadoras y 25 dispositivos móviles de forma gratuita.